Este ejército de spambots usa 711 millones de correos para distribuir malware, ¿está el tuyo entre ellos?

Troy Hunt es un informático australiano que de noche lee listas de spam. La semana pasada, se encontró con la más grande hasta la fecha: 711 millones de direcciones de correo. “Para hacerse una idea de la escala, es prácticamente una dirección de correo por cada hombre, mujer y niño que vive en Europa”.

La lista, encontrada originalmente por el especialista en malware Benkow moʞuƎq, contiene correos, contraseñas y correos de servidores, que utiliza para esparcir malware a todas partes del mundo. Según los dos especialistas, ha sido recopilada por el spambot Onliner y almacenada en un servidor holandés.

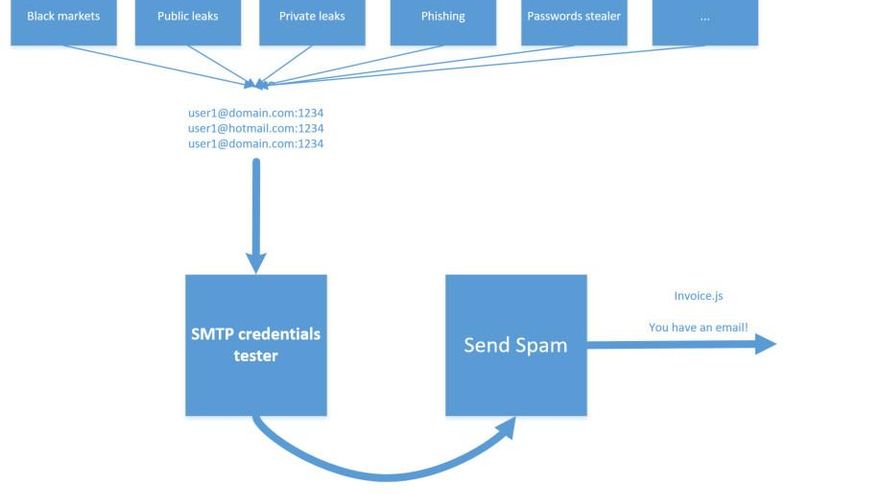

Los spambots van barriendo correos, utilizando software malicioso, aprovechando agujeros de seguridad de plataformas descuidadas, carroñeando bases de datos ajenas o comprándolas en el mercado negro. Desde 2016, este spambot se ha hecho famoso infectando a más de cien mil ordenadores en todo el mundo con el malware bancario Ursnif, un troyano que se extiende a través de campañas de spam masivo y que se descarga y ejecuta a través de un script de Powershell.

Benkow explica cómo lo hace en varias entregas interesantísimas, incluyendo sus campañas y mecanismos. Su estrategia de reclutamiento se resume en la imagen que viene a continuación.

¿Si es spam, por qué no se filtra?

El malware se desarrolla en constante carrera contra la vigilancia, un proceso darwiniano que lo hace cada vez más sofisticado, cada vez más difícil de detectar. Los troyanos como Usrnif son capaces de engañar a los algoritmos de análisis de comportamiento o evadir las herramientas de seguridad, precisamente porque cuentan con los correos y contraseñas de millones de usuarios verificados. El requisito para establecer las credenciales que necesitan para llegar a la bandeja de entrada de millones de ordenadores, como si fueran un correo normal.

Una vez en las bandejas de correo, el correo trae un malware esteganografiado bajo una imagen de un píxel. Cuando se abre el correo, el código oculto identifica, entre otras cosas, el sistema operativo del usuario. Este dato es esencial para pasar a la siguiente pantalla.

Windows es el sistema operativo mayoritario en el mundo, el que viene por defecto en la mayor parte de los equipos comerciales. Por ese motivo, suele ser más vulnerable a ataques que los demás. WannaCry, el cyberataque que puso en solfa redes de comunicaciones, transportes y hospitales de todo el mundo, aprovechaba una agujero de Windows llamado EthernalBlue que había hecho la CIA y que había sido filtrado por el grupo de hackers Shadow Brokers junto con muchos otros. Ursnif aprovecha una debilidad de Powershell, también de Windows.

En estos dos casos, un primer correo detecta a los usuarios de Windows y descarta a todos los demás. Los hackers quieren asegurar el tiro y robar la mayor cantidad de credenciales posibles antes de ser detectados. Es así que los usuarios de Windows se convierten en víctimas de una campaña más sofisticada, recibiendo correos que se hacen pasar por su propio banco, informando de algo alarmante o goloso para la víctima como el pago o el cobro de una factura inesperada, la posibilidad de un premio o un bocado exorbitante de Hacienda o de la compañía de seguros.

¿Soy parte de su ejército zombie?

El objetivo es que pinches en el documento, que no es una factura sino un ejecutable que infectará tu ordenador, robando todo tipo de contraseñas y datos. Y utilizarte como parte de la cadena de expansión en su campaña de phishing.

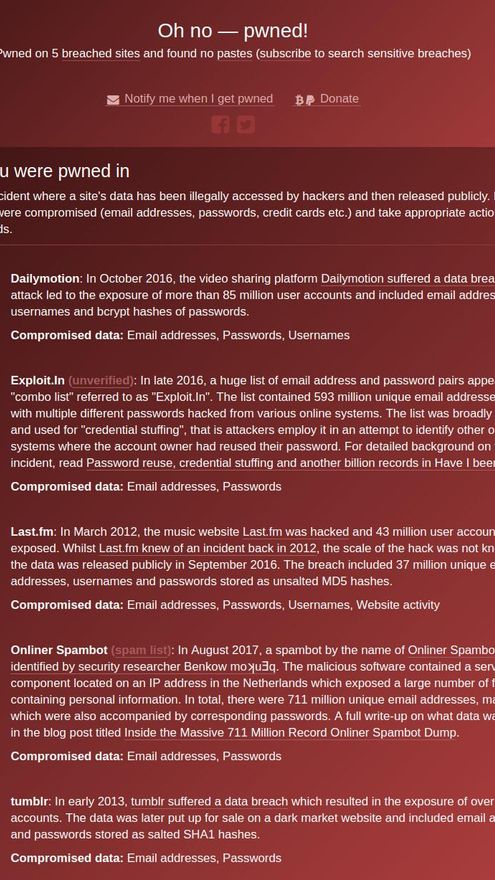

¿Cómo saber si tu correo se ha convertido en parte del ejército de colonización de este y otros tipos de malware? Hunt ha metido la base de datos en su página Have I been pwned, una base de datos de correos hackeados con motor de búsqueda para que puedas saber si estas libre de pecado o si, por desgracia, has mordido el polvo.

Si has usado ese correo en algún servicio, plataforma o red social que haya sido hackeada, es lo más probable. Ejemplos recientes: Gmail, Hotmail, Yahoo, LinkedIn, Dailymotion, Playstation, HBO, Last.fm, etc. Si usas la misma contraseña en todos tus servicios, lo mejor es que te deshagas de ese correo y empieces de cero. Perteneces a los ejércitos de la noche. Renovarse o morir.