Los ultrasonidos que controlan a Siri sin que lo sepas

Con el Internet de las Cosas vinieron las neveras y los tostadores conectados a Internet, los ataques DDoS a gran escala y los asistentes de voz. Los pequeños chismes se pueden encontrar ya en muchas casas y también en la mesilla de noche de Joaquin Phoenix en Her, la película que desvirtuó por completo a estos pequeños micrófonos con apariencia angelical.

Hace unos días, un equipo de la Universidad de Zhejiang, en China, logró hackear varios de estos dispositivos con ultrasonidos. Google Now, Amazon Alexa, Apple Siri, Microsoft Cortana, Samsung S Voice y Huawei HiVoice quedaron a expensas de los comandos de los investigadores, que se limitaron a proponerles búsquedas sencillas en Internet, llamadas telefónicas o que activasen el modo avión.

El hackeo lo han bautizado como DolphinAttack (Ataque del delfín) en honor a las simpáticas criaturas marinas. Los delfines son capaces de emitir sonidos con una frecuencia entre los 2.000 y los 100.000 herzios; es así como buscan alimento, encuentran cobijo o ven el mapa marino para sortear depredadores u obstáculos. No son los únicos en la naturaleza. Quizá los murciélagos sean el caso más conocido pero hay más, como determinados tipos de polillas, saltamontes, ratas y ratones.

Los investigadores chinos demostraron que, modulando las voces humanas hasta una frecuencia cercana a los 20.000 herzios (a partir de ahí nuestro oído no oye nada), los teléfonos respondían a las órdenes de los ultrasonidos. En la prueba también participó un Audi Q3 cuyos sistemas de navegación fueron hackeados con la misma técnica.

Teóricamente, los micrófonos que llevan incorporados los teléfonos móviles y los asistentes de voz, incluso los del Audi, descartan las señales de más de 20.000 Hz. Las desechan, lo que no quiere decir que no las capten. A esto se le llama filtro de paso bajo y así los científicos consiguieron incluir fragmentos de sonido a frecuencias bajas (entre 500 y 1.000 Hz) dentro de esas frecuencias altas (20.000 Hz o superiores).

Se trata de acatar órdenes: el micrófono del teléfono cumple sin rechistar y el resultado aparece como por arte de magia. El problema llega cuando la orden no la damos nosotros y, peor aún, cuando nuestro dispositivo en vez de entrar en una página de gatitos se cuela en otra menos segura que automáticamente le instala un malware.

Escuchando sin que les oigamos

Los ultrasonidos no solo sirven para hackear asistentes de voz y micrófonos de smartphones. También pueden utilizarse para rastrear teléfonos o dispositivos que estén próximos entre sí los unos de los otros con la finalidad de recomendarnos la mejor cafetera, el mejor frigorífico o la mejor placa vitrocerámica. Todo ello, claro está, según el anunciante.

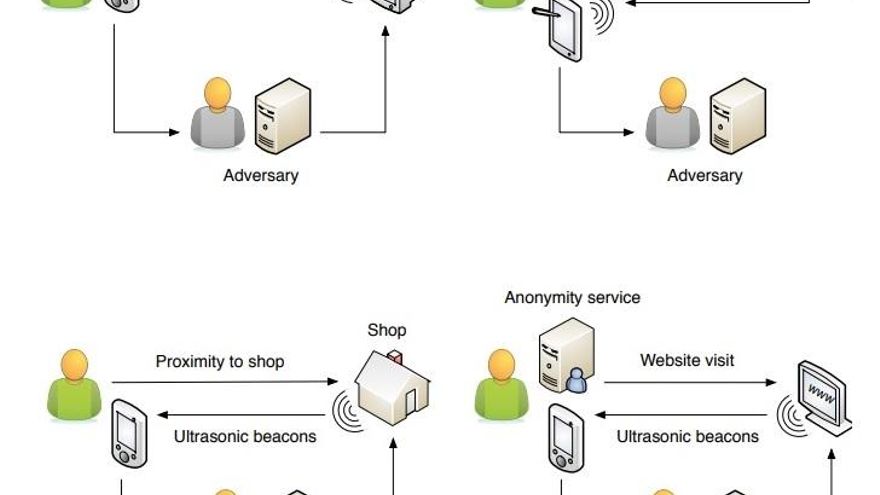

En mayo de este año, varios investigadores independientes presentaron un estudio en el que alertaban del uso de los ultrasonidos como técnica de hackeo. Su investigación descubrió que Android tenía hasta 234 aplicaciones en su tienda que pedían acceso al micrófono del teléfono para incorporarle la captación de un nuevo tipo de ultrasonido.

Los investigadores señalaron a tres empresas: SilverPush, Lisnr y Shopkick. Todas ellas desarrollaron SDKs (Software Developer Kit - herramientas proporcionadas por una compañía a terceros para que desarrollen su software) incluidos y repartidos en varias apps de la tienda. Mientras que la primera permite saber qué dispositivos tiene el usuario, las otras dos mandan información sobre la localización.

Un smartphone con cualquiera de estos SDKs instalado era capaz de recoger y enviar ultrasonidos con información sobre nuestros gustos a, por ejemplo (y aquí viene lo bueno), 4 de las 35 tiendas de Brunswick (Alemania) que tienen balizas para captar y enviar este tipo de frecuencias y que así podían recopilar información de los usuarios. Eso sí, para que esto funcione, hay que pasar cerca de ellas.

En noviembre de 2015, mucho antes de la investigación, SilverPush ya emitía ultrasonidos entre el teléfono móvil y los dispositivos cercanos que tuvieran el mismo SDK instalado. Poco después, la compañía dio un paso más allá e incluyó ultrasonidos en los anuncios de varias marcas de televisiones que funcionaban de una manera parecida.

TOR y las voces de ultratumba

Los ultrasonidos también pueden hacerle perder el anonimato de un plumazo a un usuario de TOR, el router de la cebolla. Vasilios Mavroudis explicaba a principios de año en el 33c3 (Chaos Computer Club) que solo era necesario un mal click y un poco de mala suerte.

Tan fácil como entrar a una web con un anuncio que emita ultrasonidos o encontrarse con una pieza oculta de JavaScript que obligue al buscador a emitir un ultrasonido. El factor azar llega en este punto, ya que para que funcione, el usuario ha de tener su teléfono a poca distancia y tener instalado un SPK de las compañías antes mencionadas.

Y algo un poco más fácil aunque ya sin hacer uso de los ultrasonidos es la técnica que en enero de este año varios investigadores presentaron bajo el proyecto Hidden Voice Commands (Comandos ocultos de voz). Modificando y distorsionando voces humanas mientras daban una orden al asistente de voz, consiguieron que el software les hiciera caso.

Crearon dos kits de comandos ocultos, una para Google Assistant y otro para CMU Sphinx speech recognition system, un programa de reconocimiento de voz de código abierto. En ambos casos consiguieron engañar a los asistentes: el único problema es que la distancia entre el altavoz y el teléfono tiene que ser menor de 3,5 metros. Al menos, las órdenes parecen auténticas psicofonías recién sacadas del Palacio de Linares.