Llega el troyano Spora: así funciona el nuevo secuestro exprés en el ordenador

De momento solo ha afectado a ordenadores rusos, pero Spora está en Internet y a Internet está conectado todo el mundo. De hecho, el ransomware ya cuenta con una versión en inglés lista para atacar sistemas más allá de las fronteras rusas. El virus se expande a través del correo electrónico, gracias a un archivo adjunto comprimido en .zip en cuyo interior hay una aplicación .hta o .html. La cuestión es que esto último no lo sabemos hasta que nos infectamos, ya que el ransomware se hace pasar por un archivo de Word (.doc) o de Adobe Acrobat Reader (.pdf).

2016 ha sido el año del ransomware. Las amenazas se han multiplicado respecto al ejercicio anterior y según los expertos los números seguirán subiendo. El informe del Identity Theft Resource Center (Centro de recursos por los robos de identidad) señala que solo en los EEUU hubo más de 35 millones de registros relacionados con robos de datos en compañías. Se llevaron la palma los hospitales y centros médicos: los historiales de los pacientes son dinero. En segundo lugar se sitúa la industria armamentística y militar; y en último los bancos (que serían los más seguros).

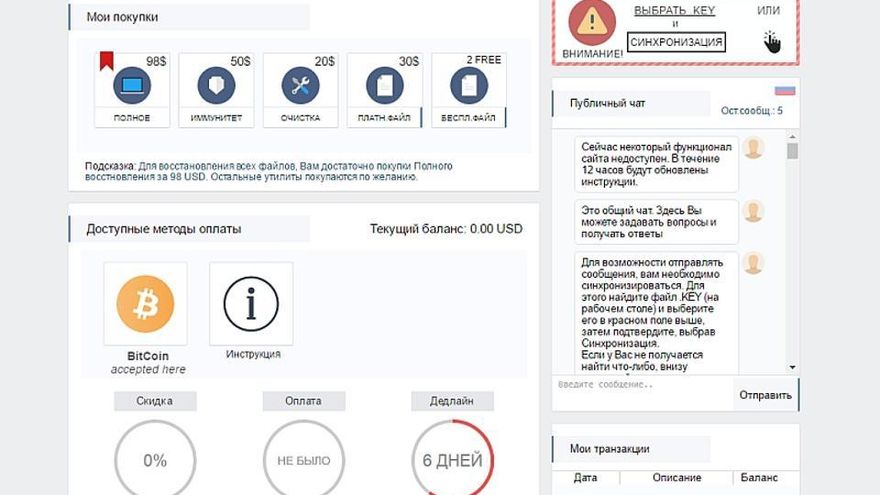

Los cibercriminales se han dado cuenta: pudiendo secuestrar un disco duro entero, ¿para qué hackear un archivo? Y es que Spora, aunque sigue siendo un ransomware como los demás, introduce ciertas variaciones que le hacen diferente. Por ejemplo, puede funcionar mientras el ordenador está apagado y es capaz de cifrar archivos sin necesidad de comunicarse con un command & control server (sin entablar contacto directo con los hackers). Una vez que la víctima ha sido infectada, le da la opción de elegir qué archivos quiere liberar e incluso le ofrece inmunidad para el futuro.

(Re)cifrado

Normalmente los virus de este tipo utilizan cifrado RSA: necesitan crear dos llaves, una pública y otra privada. Mientras que la pública se guarda en el ordenador infectado, la privada no sale del ordenador de los hackers hasta que la víctima paga el rescate.

Spora da una vuelta de tuerca, y es que genera una segunda capa de cifrado sin necesidad de ponerse en contacto con el servidor de los atacantes. El ransomware tiene una clave pública RSA codificada que utiliza, a su vez, para crear una AES privada que instala en el ordenador de la víctima. El pago por el rescate ha de hacerse en el servidor que indiquen los hackers. Una vez hecho eso, serán ellos quienes desencripten la clave AES del ordenador infectado.

Una herramienta de desencriptación diseñada específicamente para una víctima no podrá ser usada en otro ordenador infectado con Spora. El ransomware determina automáticamente la cantidad a pagar y almacena información en el archivo .key (que contiene la llave de cifrado AES) acerca de la fecha de infección o la localización del ordenador. Los creadores de Spora también han incluido una ID de campaña que identifica el equipo del usuario y les permite localizarlo.