Así pueden robar los datos de tu iPhone 'hackeando' un altavoz con Bluetooth

Teclados, ratones y módulos de manos libres son algunos de los dispositivos que se conectan a teléfonos y ordenadores a través de Bluetooth. Este protocolo estándar de comunicación, que permite la transmisión de datos por radiofrecuencia, se ha hecho casi omnipresente en la electrónica de consumo.

Quizá la más extendida de sus aplicaciones sea la musical, desde los auriculares sin cables hasta los altavoces que se comunican con el móvil usando esta tecnología. Debido al bajo precio y a la sencillez de algunos modelos, a veces se distribuyen como mero obsequio publicitario o para premiar la fidelidad de los clientes.

En la última edición de RootedCON, el prestigioso congreso de seguridad informática que se celebra cada año en Madrid, no los regalaban, pero el experto en seguridad Chema Alonso se llevó uno de casa. Un altavoz Marshall, eso sí, lo bastante potente para que el sonido llegara a todos los que asistieron a su ponencia, titulada ‘It’s only rock ‘n’ roll but i like it’ en honor al mítico tema de los Rolling Stones. “No sé si habéis oído eso de que los iPhones son los dispositivos más seguros del mundo”, comenzaba socarrón Alonso, líder del equipo de Eleven Paths, la firma de seguridad informática de Telefónica Digital.Eleven Paths

Seguidamente, el ‘hacker’ invitaba a los propietarios de un teléfono de Apple a conectarse al dispositivo de audio para reproducir una canción desde su cuenta de Spotify. “El reggaetón no está permitido”, bromeaba. Un par de personas accedieron: sincronizaron sus móviles con el aparato y amenizaron la velada con un par de clásicos del rock. Hasta ahí todo normal. Sin embargo, Alonso guardaba una as bajo la manga: el aparentemente inofensivo altavoz le había permitido recopilar y almacenar los contactos y el registro de llamadas, entre otros datos, de los iPhone de los voluntarios. Gracias al Bluetooth y a la usabilidad de los teléfonos de la manzana mordida.

Cómo poner las cosas fáciles a los usuarios

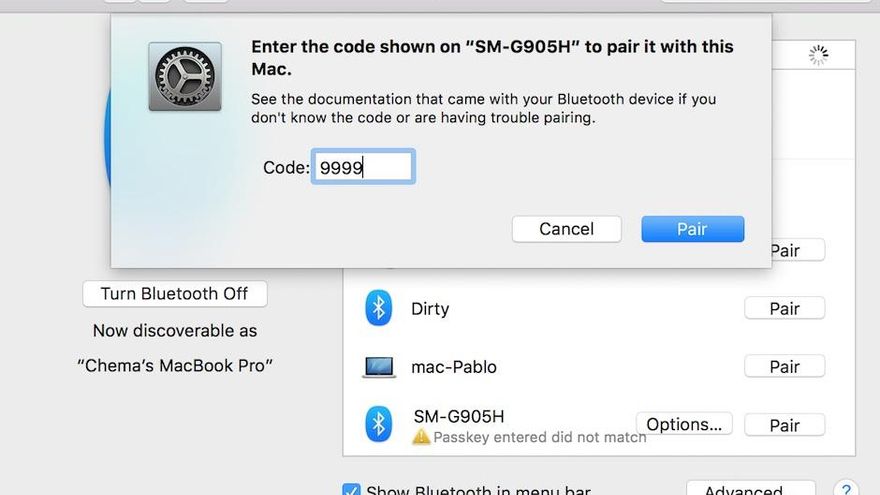

“El ‘token’ de pareado sirve para enlazar o hacer ‘pairing’ entre un dispositivo Bluetooth y, en este caso, un iPhone”, explica a HojaDeRouter.com Pablo González, otro de los expertos en seguridad de Eleven Paths. Lo que González describe es un pequeño código temporal que intercambian ambos aparatos para reconocerse mutuamente antes de iniciar el intercambio de información. Es como enseñar un carné de identidad en la puerta de una discoteca.

Sin embargo, “desde la versión 2.1 de Bluetooth, el estándar permite generar ese pareado sin necesidad de introducir un PIN”, indica González. En otras palabras, es posible sumarse a la fiesta sin mostrar una acreditación. Basta con decir que quieres entrar e indicar qué vas a hacer una vez dentro. Esto último viene marcado por el tipo de perfil Bluetooth del que se trata: hay una especificación distinta para un altavoz que para un manos libres, porque cada uno obtiene permisos diferentes e intercambia distintos datos con el teléfono.

Pero la decisión de seguir la vía rápida o la rigurosa depende, en primera instancia, del portero. “El fabricante del dispositivo Bluetooth decide cómo se realizará el pareado”, señala el experto en seguridad. Así, “se puede configurar el dispositivo para que no solicite PIN al cliente que quiere conectarse, en este caso el iPhone”. Y si el módulo externo no le exige nada al teléfono de Apple, este tampoco le pide el código.

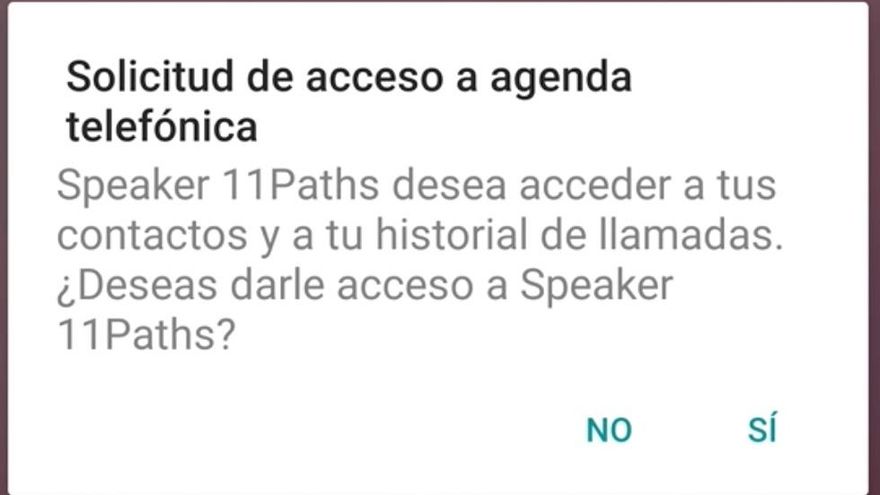

“En el caso de que el iPhone se vincule a un dispositivo que no es de audio, como un 'kit' de manos libres, que puede acceder a la agenda, el teléfono está configurado por defecto para sincronizar automáticamente todos los contactos”, explicaba Alonso durante su ponencia. En Android, el proceso es distinto. Los móviles con este sistema operativo sí están diseñados para preguntar al usuario si le parece bien que un aparato externo recoja esta información.

El ajuste implementado por Apple en todos los modelos de iPhone (desde el 3G al 7 Plus) está pensado para hacer la vida más fácil a los propietarios de un 'smartphone' de la manzana mordida. Así, el terminal no les molesta con avisos cada vez que se sincroniza con otro dispositivo. “El proceso de pareado sirve para generar confianza entre el dispositivo Bluetooth y el teléfono”, dice González, pero aclara que “no usar el ‘token’ de pareado no tiene por qué ser algo malo”.

Esta configuración no supone ningún problema en el caso de un altavoz normal, que solo utiliza la información relacionada con la música que va a reproducir. Pero el Marshall de Alonso no es un altavoz normal: es un Dirty Tooth Rogue Bluetooth Speaker, modificado por el equipo de Eleven Paths para cambiar de perfil Bluetooth. Aunque primero se conecta al móvil con la especificación de un dispositivo de audio (el Advance Audio Distribution Profile, A2DP), una vez enlazado, puede cambiarla por la que tendría un manos libres (Phone Book Access Profile, PBAP) y acceder a la agenda y el historial de llamadas.

Cuando esto sucede en un teléfono Android, el sistema operativo avisa al usuario de que algo ha cambiado; el supuesto altavoz ahora quiere ver sus contactos. Pero el dueño de un iPhone no recibe ningún tipo de alerta y tiene lugar la sincronización automática de los datos. “Por lo que hemos comprobado no avisa ante este tipo de peticiones una vez que el teléfono está enlazado con el dispositivo Bluetooth”, indica González. Aunque sí lo hace cuando el cambio se realiza a un perfil que tiene acceso a los mensajes de texto. Entonces, pediría el consentimiento.

“Por usabilidad y simplicidad, el iPhone permite en el caso de la agenda la posibilidad de sincronización automática”, reitera el investigador de Eleven Paths. No obstante, el dueño del móvil podría comprobar si está activada después de establecer el vínculo, accediendo al apartado “Bluetooth” del menú “Ajustes” y pulsando el icono de información a la derecha del nombre del dispositivo. “Pero tiene que hacerlo explícitamente”, advierte González.

Un altavoz traicionero

El altavoz modificado por el equipo de Eleven Paths comienza por identificar el tipo de máquina a la que se conecta, detectando la dirección física MAC y filtrando el número identificador único de organización –una combinación de dígitos que indica el fabricante–. Solo empieza a actuar de forma maliciosa cuando encuentra un teléfono de Apple.

Unos segundos después de establecer la conexión, el Rogue DirtyTooth Speaker cambia sigilosamente su perfil Bluetooth a PBAP, con lo que el sistema operativo le abre las puertas de los contactos almacenados en la agenda, el historial de llamadas y la información sobre el dueño del móvil –los datos que guardan las conocidas como vCard o tarjetas virtuales–. El altavoz almacena los ficheros en una tarjeta de memoria SD que lleva incorporada y los envía a un servidor remoto. Todo ello mientras el usuario escucha música tranquilamente.

Para realizar el cambio, debían utilizar un módulo de Bluetooth que incluyera una especificación para audio –ya fuera A2PD u otras similares, como HSP (Headset Profile)– y otra para acceder a la agenda (PBAP). Debido a la complejidad que implica esta combinación, el número de opciones en el mercado era más bien reducido. Además, añadieron a la ecuación un tercer componente que permite supervisar el proceso en tiempo real y configurar distintos parámetros.

El ataque, que Alonso y sus colegas han descrito detalladamente en un ‘paper’, también puede realizarse con una Raspberry Pi. Además, es posible añadir otros módulos al ‘hardware’, como uno que detecte la señal wifi. “Puedes utilizar GPS para detectar la ubicación, hacer análisis por dirección IP o estimar la posición a través de la distancia a las torres de telefonía o la intensidad de la señal Bluetooth”, explicaba Alonso en la ponencia.

Más allá de altavoces ‘hackeados’, pueden encontrarse tecnologías que incorporan distintos perfiles Bluetooth, por ejemplo, en los coches. Los vehículos “pueden disponer de un dispositivo capaz de ser manos libres, tener acceso a la agenda, reproducir música, compartir conexión a internet...”, dice González. El fabricante es quien decide cómo se realiza la sincronización con el teléfono: si usa ‘token’ de pareado u otras formas de identificación alternativas. “Podría utilizarse un botón para que el dispositivo Bluetooth estuviera listo y visible para conectarnos desde el iPhone, sin necesidad de PIN”, detalla el experto de Eleven Paths.

Pero ¿y si el automóvil no pertenece a una sola persona, sino que pasan varias por el volante? “En el caso de los coches de alquiler, sincronizamos nuestra agenda y luego olvidamos borrar dicha información”, advierte González. La situación puede darse también en otros aparatos que tengan un uso común. “Solemos ser descuidados a la hora de recordar dónde hemos almacenado sus datos o cómo los hemos compartido”, continúa.

“Esta característica de los iPhone podría utilizarse en la primera fase de recopilación y explotación de datos en un APT (Advanced Persistent Threat)”, advierte el investigador en seguridad. Es decir, “cuando alguien quiere conocer el entorno de una persona que es el objetivo de un ataque cibernético dirigido”. Entonces, las conexiones inalámbricas y los datos que se comparten entre dispositivos se convierten en potentes aliados para los delincuentes.

“El problema se debe a la usabilidad”, decía Alonso en Rooted CON. Por acelerar el proceso y ahorrar notificaciones a los usuarios, Apple ha dejado algunos cabos sueltos en la seguridad de los teléfonos. Y decían por ahí que los iPhones son los dispositivos más seguros del mundo.

-------------------------------------------------------------------------------

Excepto las dos primeras, todas las imágenes de este artículo son cortesía de Chema Alonso