Un grupo de hackers consigue trucar escáneres médicos para poner un cáncer donde no lo hay

En la era de las fake news todo es susceptible de ser falso. Tenemos programas que cambian la voz haciéndola pasar por otra, softwares que se inventan caras de la nada, algoritmos que cogen tu rostro y lo cambian por cualquier otro que aparezca en un vídeo. Hasta virus informáticos capaces de mostrar un cáncer donde no lo hay o de quitarlo cuando existe.

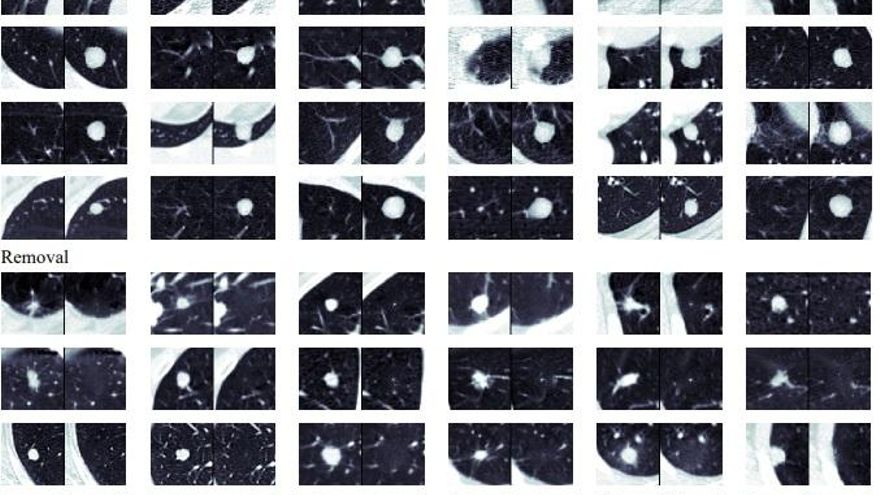

Es la última creación que un equipo de investigadores de la Universidad Ben Gurion de Israel ha presentado al mundo: un malware que crea tumores (o los elimina) en las tomografías computerizadas (TACs) y en las resonancias magnéticas (RMs). Funciona bien, tanto, que ni los radiólogos con los que fue probado se percataron de que les estaban engañando.

“Un atacante podría llevar a cabo este acto para detener a un candidato político, sabotear una investigación, cometer un fraude de seguros, realizar un acto de terrorismo o incluso cometer un asesinato”, comienzan los investigadores en el paper, que ha sido publicado en arxiv.org. Lo han desarrollado a base de machine learning (aprendizaje automático) y GANs, uno de los muchos tipos de redes neuronales que existen.

El malware fue puesto a prueba en dos test. El primero fue ciego, lo que quiere decir que los radiólogos que interpretaron los TACs y las RMs no sabían que iban a ver imágenes alteradas. En el segundo se les avisó, aunque no de forma específica sobre qué pruebas estaban infectadas y cuáles no. En los dos casos, los humanos fallaron y se tragaron los resultados modificados que les mostró la máquina.

La máquina vuelve a engañarnos

Fueron tres radiólogos con 2, 5 y 7 años de experiencia en su campo los elegidos para probar el malware. Se les mostraron 80 imágenes de TACs pulmonares en las que el software había creado o quitado, de forma aleatoria, los nódulos tumorales. Los médicos diagnosticaron cáncer en el 99% de las pruebas en las que había tumores y no diagnosticaron la enfermedad en el 96% de las imágenes en las que no había tumor.

En la segunda prueba, a los médicos les dieron 20 nuevos TACs y se les avisó de que las mitad de esas imágenes estaba alteradas, pero ni con esas: dijeron que el 60% de los escáneres con nódulos falsos eran reales, mientras que se confundieron en el 87% de los casos en los que el software hizo desaparecer los tumores. “Me sentí como si el suelo se abriera bajo mis pies y me quedé sin las herramientas suficientes para seguir adelante”, explica a The Washington Post Nancy Boniel, una de las radiólogas que participó en el estudio.

Aunque el experimento solo se hizo con imágenes de TACs pulmonares, los investigadores aseguran que sirve también en otras pruebas para detectar tumores cerebrales, enfermedades cardíacas, coágulos sanguíneos, lesiones de la columna vertebral, fracturas de huesos, lesiones de ligamentos y artritis.

30 segundos son suficientes

En la ciberseguridad, son varios los expertos que coinciden en que el eslabón más débil hoy por hoy son los hospitales. Pudimos comprobarlo en el verano de 2017 con WannaCry, el ransomware que infectó más de 300.000 ordenadores en todo el mundo, entre ellos los del sistema de salud británico. Por eso los investigadores israelíes aseguran que han creado este malware para concienciar sobre el peligro que existe a la hora de contar con máquinas viejas y en no mantener los equipos actualizados.

En un hospital, la mayoría de equipos están conectados a Internet. Algunos también están conectados a una red central que en muchas ocasiones sirve para que los médicos se intercambien los resultados de los pacientes. Al no ir cifrados o no contar con una firma electrónica, los investigadores consideran que las pruebas son muy fáciles de hackear.

Uno de los hospitales israelíes en los que se llevó a cabo el test sí que cifraba los resultados, pero a la postre dio igual porque la encriptación estaba mal configurada. En otros centros médicos, los investigadores no encontraron problemas para inyectar el malware conectando una Raspberry Pi a la red del hospital, previamente avisado de que iba a ser hackeado. Tardaron 30 segundos en instalarlo. Una vez hecho eso, el virus funciona de forma independiente y no necesita que nadie lo monitorice.

También aseguran que pueden infectar un equipo a través de Internet y los subsiguientes conectados a la gran red central de ese hospital, que normalmente suele estar conectado con el resto de hospitales del país.

El código del malware no ha sido publicado por los investigadores, ya que su objetivo es concienciar y no destruir. Con este paper, pegan un tirón de orejas a toda la industria sanitaria y animan a incorporar el cifrado de extremo a extremo a todas las pruebas radiológicas que se practiquen. Por lo que pueda pasar.