Desbloquean el móvil de una víctima de asesinato utilizando su huella dactilar en papel

La policía de Michigan tenía una víctima, un teléfono móvil y ningún sospechoso. Además de estar previamente fichada, la víctima estaba muerta y el teléfono, bloqueado. Pero no fue ni a la primera ni a la segunda: el Samsung Galaxy S6 del fallecido fue liberado a la tercera intentona, con la ayuda de todo el departamento de Ciencia Computacional e Ingeniería de la Universidad de Michigan, un papel conductor, tinta y un poco de suerte.

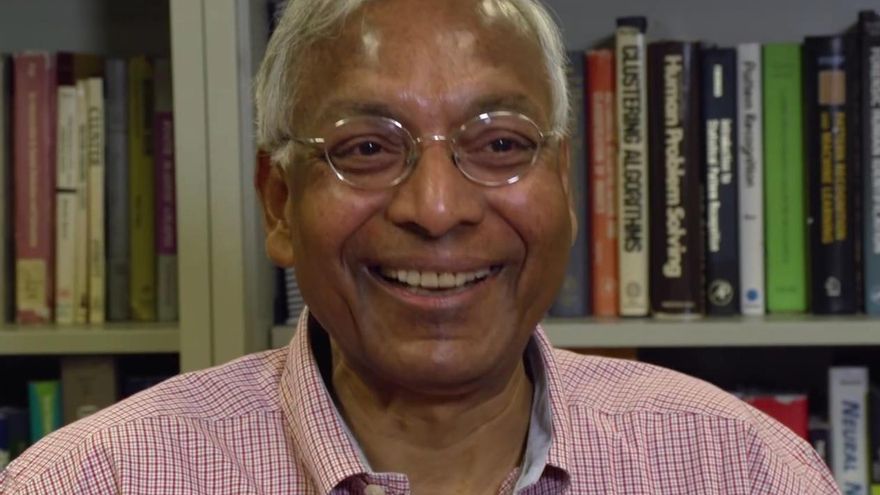

Sunpreet Arora, Anil Jain y Kai Cao son el departamento. A ellos acudió el detective de la Unidad de Cibercrimen y Soluciones Forenses Andrew Rathbun, cuando otro colega desde la comisaría de Lansing (capital de Michigan) llamó en busca de ayuda. Rathbun tecleó en Google los términos “falsificar huella dactilar” y encontró al trío de investigadores, que en febrero ya publicaron un trabajo titulado “Hackear teléfonos móviles usando huellas dactilares impresas en 2D”. Así que contactó con ellos, que aceptaron inmediatamente.

En EEUU, una contraseña memorizada está protegida por la Quinta Enmienda, pero una huella dactilar que sea utilizada como contraseña, no. En 2014, un tribunal de Virginia dictó sentencia al establecer que, si un sospechoso es requerido por la policía para que desbloquee su teléfono protegido por huella dactilar, este no pueda negarse. “La Quinta Enmienda protege contra la autoincriminación. En este caso, las huellas pertenecen a una persona fallecida, no al sospechoso del asesinato. Obviamente, la víctima no está en riesgo de ser incriminado”, explica a Fusion Bryan Choi, un investigador en ciberseguridad y tecnología.

“El hecho de que el propietario del teléfono esté muerto elimina muchos de los temas legales que suelen aflorar”, continúa Choi. A diferencia del caso Apple vs FBI, en esta ocasión no hay ninguna compañía requerida por los federales para hackear un teléfono. Pero el hecho de que el S6 haya sido desbloqueado utilizando una huella dactilar en papel podría sentar el precedente para que el resto de tribunales en EEUU copien al de Virginia.

En aquella ocasión, el juez determinó que la policía no podía forzar a los sospechosos a entregar sus claves (como la contraseña numérica o el patrón de desbloqueo), pero sí obligarles a utilizar su huella dactilar.

Costosos planes

La policía de Michigan alegó ante el juez que el teléfono de la víctima contenía numerosas evidencias para identificar a su posible homicida y que por eso era necesario desbloquearlo. Así, permitieron que los tres investigadores accediesen tanto al teléfono como a los registros policiales de las huellas en tinta del fallecido.

Anil Jain escaneó las 10 huellas dactilares y las imprimió en 2D y 3D, ya que no sabía qué dedo utilizaba la víctima para desbloquear el dispositivo. La piel humana conduce la electricidad de una manera parecida a como lo haría un metal, por eso los investigadores necesitaban imprimir los modelos sobre un papel conductor.

Jain explica a NPR que las diferencias en las crestas y valles de nuestras yemas de los dedos crean corrientes de electricidad que pueden ser convertidas en imágenes únicas gracias al sensor dactilar de los teléfonos. Las huellas que la policía proporcionó a los investigadores estaban impresas en papel normal, así que “lo primero que intentamos fue imprimirlas en un papel conductor especial, exactamente como si se tratase de un papel fotográfico”, continúa Jain. Pero su primer intento falló.

Pasaron entonces a imprimir las 10 huellas de la víctima con una impresora 3D. Para conseguir que esos modelos condujeran la electricidad, utilizaron una máquina que recubrió con micras de plata y cobre las yemas de los “dedos”, pero tampoco funcionó. Por si fuera poco, les salió caro: “Tardaba 40 minutos por dedo imprimir cada una de las huellas en una máquina de 250.000 dólares. De ahí, las yemas pasaban a una máquina de 600.000 dólares para conseguir el recubrimiento metálico”, explica el investigador.

Un poco de suerte

No es que no se pudiera hacer. Jain sabía que era posible, pero le faltaba encontrar el cómo. Mandó a su equipo volver a imprimir las huellas en 2D pero aumentando la calidad de las impresiones. Utilizaron un programa de mejora de imagen diseñado especialmente por uno de los investigadores, que rellenó con tinta las “crestas y valles” de las huellas en el modelo original de la policía.

Jain y su equipo imprimieron el modelo mejorado en el mismo papel conductor utilizado en la primera prueba. “Afortunadamente para nosotros, el teléfono no nos pidió una contraseña después de varios intentos fallidos”, dice Jain. Pudieron comprobar así cada uno de los diez dedos, hasta que uno desbloqueó el dispositivo. Después, llamaron a la policía y les informaron del descubrimiento.

Los investigadores, aunque se muestran felices por el logro, advierten: “Ojalá las compañías telefónicas vean esto y fabriquen sus dispositivos con huella dactilar más seguros contra los ataques”. La pregunta queda en el aire: ¿hackeó Jain y su equipo un teléfono? Dice que eso se lo deja “a los detectives”, y recuerda que su equipo “no está aquí para hackear teléfonos” sino que se encuentra “del lado de la investigación en la tecnología de huella dactilar”.