Lecciones de un móvil robado: los pasos a dar y las trampas a evitar

La historia de Luis Herreras es la de muchos más. El pasado día uno de enero descubrió que, mientras viajaba en el metro de Madrid, alguien abrió el bolsillo de su chaquetón y le robó su teléfono. A pesar de que sabe dónde está y quién lo tiene, recuperarlo se ha convertido en misión imposible. La experiencia ya es viral en Twitter, y más de 50 personas se han sumado al hilo diciendo estar afectadas por el mismo problema.

Herreras asegura a eldiario.es que tras percatarse del hurto fue “corriendo a casa para activar el modo perdido del iPhone”. Mediante este sistema, como indican en la página de Apple, se pueden proteger datos confidenciales o incluso mostrar un mensaje personalizado en la pantalla como forma de contacto.

También intentó rastrearlo, pero ya era inútil. “Tardé como quince minutos, y ya me habían apagado el teléfono”, matiza el perjudicado. Acto seguido, llamó a su compañía telefónica para bloquear la tarjeta SIM y fue a una comisaría para denunciarlo. Sin embargo, la sorpresa para Herreras llegaría diez días después del hurto, cuando “se encendió el teléfono y llegó la alerta de que estaba en Larache, Marruecos”.

Los ladrones, tras comprobar que la única vía para desbloquear el teléfono era hacerse con su cuenta de usuario, empezaron a utilizar otra estrategia para conseguirlo. Concretamente, emplearon el número de contacto facilitado por Herreras para enviarle un SMS suplantando la identidad del fabricante, una técnica conocida como phishing.

Según Herreras, lo que hacen es enviar un mensaje diciendo que el móvil ha sido encontrado y un enlace a una página que “funciona exactamente igual que la de Apple”. Una vez introducidos los datos, estos ya quedan a disposición de los estafadores. Desde entonces, ya ha recibido unos diez mensajes con las mismas pretensiones, algunos de ellos hasta redactados con faltas de ortografía. Y no puede bloquearlos, porque ni siquiera aparece un número que pueda poner en la lista negra.

El daño podría haber sido mayor. Herreras estableció como contacto el teléfono de su trabajo, ya que el personal lo tiene asociado a diferentes servicios y redes sociales. Esto, como él mismo indica, abriría más vías de persuasión a los piratas: “Si pones el teléfono en Facebook te aparece la persona y, por tanto, te pueden extorsionar por ese tipo de sitios”, matiza.

Además, el autor del hilo viral indica que bloquear la SIM no sirve para nada fuera de territorio europeo, ya que “es un acuerdo que tienen con las antenas de las teleoperadoras y entonces cuando sales de Europa se puede utilizar el teléfono”. Añade que, entonces, “quitaron la SIM, pusieron una de Marruecos, y ya funcionaba”.

Un caso sin respuesta de la Policía

La historia de Luis Herreras ha alcanzado tal popularidad que ya lleva casi 20.000 retuits. Al conseguir tal repercusión, empezó a recibir mensajes de otros usuarios con el mismo problema: “Más de 50 personas en Twitter me han dicho que su teléfono está en el mismo sitio [Larache]”, explica. Él cree que “ahí hay una mafia o algo”.

Después de las sospechas, Herreras empezó a investigar con la ayuda de un amigo que trabaja en una empresa de seguridad informática. Gracias a las URL del phishing pudieron conseguir todos los detalles necesarios para identificar a los captores: “Tengo el Facebook, la tienda, el tipo, su cara. Tengo todo”, agrega.

Al obtener toda esa información, el afectado pensó que podría ir a la Policía para denunciar el caso. Les mencionó que era posible encontrar el sitio donde almacenaban todos los iPhone, que tenía más de 50 testimonios vía Twitter que confirmaban el lugar, o que incluso podía poner cara al delincuente.

A pesar de ello, según el testimonio de Herreras, dijeron que “era imposible” porque “las relaciones con Marruecos no son buenas” y que, además, “todos los días se roban más de 30 teléfonos”, por lo que tenían “mejores cosas que hacer”. Este periódico se ha puesto en contacto con la Policía para intentar conocer cómo debe actuar un ciudadano ante un caso similar, pero por el momento no han respondido.

Me han robado el móvil, ¿ahora qué?

Aunque Herreras siente la impotencia de encontrarse ante un problema sin solución, al menos espera que su caso sirva para informar a cualquiera bajo las mismas circunstancias. Afirma que lo importante es “que no caigas en la trampa”, ya que “Apple jamás se pone en contacto contigo, ni por SMS, ni por WhatsApp, ni por Facebook, ni por nada”. No importa que las URL parezcan verdaderas, porque “en cuanto entras, si haces la prueba, a veces el copyright de abajo no está ni actualizado a 2018”, matiza.

A pesar de que los teléfonos cuentan con diferentes métodos de seguridad, como la huella dactilar o un patrón, todavía existen agujeros que pueden ser aprovechados por los ladrones. Entre ellos, el de apagar el teléfono. “Lo único que mejoraría es que no puedas apagarlo sin poner un código o la huella”, menciona Herreras. De esta forma, podría evitarse que un tercero evite el rastreo hasta que, al menos, se agote la batería.

Por ello, ante un caso de robo, Herreras recomienda repasar su hilo y seguir los mismos pasos que él. Aunque su experiencia está centrada en iPhone, también podría aplicarse al resto de fabricantes. Los puntos a seguir podrían resumirse en tres claves.

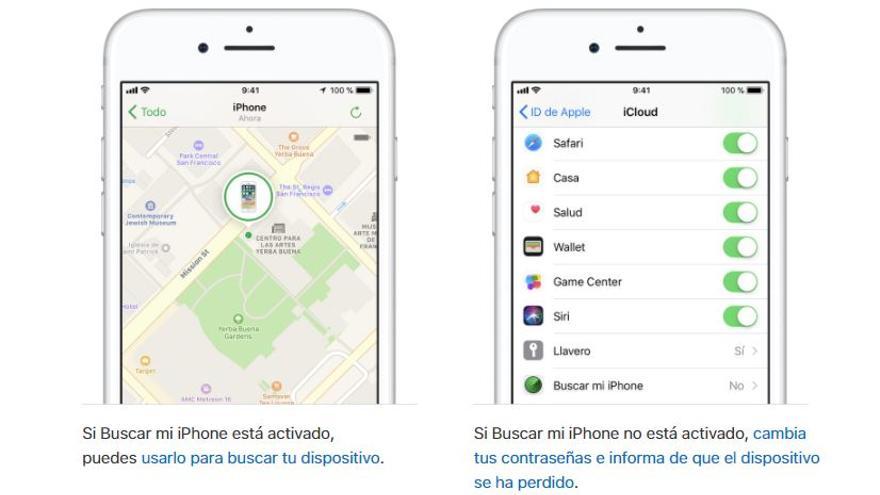

Proteger los datos e intentar rastrear el dispositivo. Lo primero es intentar evitar que un tercero acceda a datos confidenciales, ya sea borrando o bloqueando el dispositivo. Tanto si es iOS como si es Android, los pasos son los mismos: ir a la página de soporte para preservar la privacidad.

- Además, lo ideal sería mostrar un mensaje o un teléfono para que quien lo encienda tenga la posibilidad de ponerse en contacto con el propietario. En el caso de Android, como indican en Xataka, es necesario tener activado el borrado y bloqueo de forma remota. Aun así, suele estarlo por defecto.

- Llamar a la operadora. El siguiente paso sería pedir el bloqueo de la SIM y el IMEI, que es un identificador del dispositivo (ninguno tiene dos códigos iguales) y puede comprobarse con diferentes métodos. Como explica Herreras, el IMEI es importante a la hora de poner la denuncia en la Policía, por lo que recomienda apuntarlo o guardar la caja del dispositivo. El bloqueo de la SIM no funciona fuera de Europa, pero ninguna capa de seguridad está de más.

- No caer en las trampas. Una vez que se produce el robo, luego llega la extorsión vía SMS. A veces es la única forma que tienen los ladrones para hacerse con el control del teléfono y no tener que venderlo por piezas. Por ello, según la experiencia de Herreras, lo mejor es establecer como contacto un número no vinculado con otros servicios. Ni Apple ni Google van a pedir datos personales para recuperar el dispositivo, ya sea vía email o SMS.