Cazadores de bugs: lo que la mayor empresa de drones le debe a los hackers

Es una de las empresas más fuertes de China y poco a poco se está convirtiendo en una de las grandes, a la altura de Microsoft, Apple o Samsung. Hablamos de DJI, una compañía fundada en 2006 por Wang Tao, un virtuoso del radiocontrol y que hoy ya fabrica el 70% de los drones que vuelan por el mundo. Pero como ni la facturación ni el tamaño de una empresa suelen estar ligados a su inversión en ciberseguridad, los gigantes también tienen vulnerabilidades.

Nunca llegó a ser explotada por ningún atacante, pero el fallo de seguridad probablemente llevaba ahí desde el inicio de los tiempos. Lo ha descubierto Check Point, una firma de ciberseguridad, en el marco del Bug Bounty Program (en castellano, Programa de caza de bugs) que organiza DJI regularmente.

La empresa china ha puesto sus drones al servicio de grandes superproducciones como Juego de Tronos, Better Call Saul o American Ninja Warrior, solo por citar unas pocas. Los dispositivos que produce son sobretodo para uso civil y están destinados en su mayoría a los profesionales de la fotografía o los vídeos. Precisamente estos dos tipos de archivo eran los susceptibles de ser robados a través de la vulnerabilidad descubierta en la app y la web de DJI.

Las fotos y los vídeos tomados con el dron, en peligro

La compañía de drones cuenta con un foro en su página web donde los usuarios se registran con sus datos personales (nombre y correo) para después acceder a los temas que allí se comenten. Los investigadores descubrieron que las plataformas de DJI utilizaban un token para identificar a los usuarios registrados, por lo que estos elementos serían el primer objetivo en caso de un ataque. “Al hacer click en un enlace malicioso colocado ahí especialmente, se le podrían haber robado sus credenciales”, explica Check Point en su web.

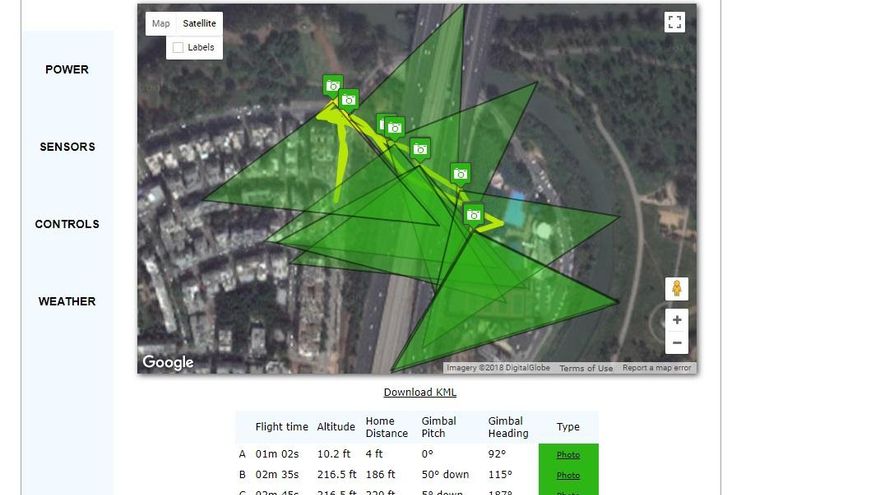

Como ya vimos hace poco con Facebook, los token de seguridad son el equivalente a las claves de seguridad que mantienen a alguien conectado a esa app o web, aunque la cierre. Los usuarios que habían subido sus fotos o vídeos tomados con el dron, así como los registros de vuelo, podían ser fácilmente descargables por un atacante. También, según la empresa de ciberseguridad, “los usuarios corporativos de DJI que usaron el software DJI FlightHub, que incluye una cámara en vivo, audio y vista de mapa, podrían haberse visto afectados por la vulnerabilidad”.

Check Point informó el pasado marzo a DJI sobre la existencia de la vulnerabilidad, que parcheó en cuestión de días. La empresa china, que tiene sede en Shenzen (a unos 2.000 kilómetros de Pekín) se ha apresurado a dar las gracias por el descubrimiento de la vulnerabilidad: “Agradecemos la experiencia que los investigadores de Check Point demostraron a través de la divulgación responsable de esta vulnerabilidad potencialmente crítica”, explicó Mario Rebello, vicepresidente y representante de DJI en EEUU.

¿Qué son las cazas de bugs?

bugsEl directivo también resaltó la importancia del programa de caza de bugs, una práctica que la mayoría de grandes empresas tecnológicas suelen llevar a cabo anualmente y por el que ofrecen buenas recompensas. En la web bugcrowd se puede encontrar una larga lista de las compañías que los celebran, con links a cada de ellas.

Como ya explicamos hace un tiempo en eldiario.es, los hackers se dividen en tres categorías (sombrero blanco, gris y negro) dependiendo de sus intenciones. Los que participan en las 'cazas de bugs' llevan sombrero blanco, ya que el objetivo primordial es identificar posibles fallos de seguridad en el código de las aplicaciones o páginas web. Todo dentro de la legalidad, ya que una vez registrado en el programa, es un empleado de la compañía el que proporciona el acceso al hacker en cuestión.

Aunque depende de cada empresa, 'la caza' suele durar entre 5 y 7 días y, en ocasiones, si se trata de una gran multinacional como Facebook, Microsoft, Intel, Google o Twitter, las recompensas llegan a los miles de dólares. Mención aparte merece el Gobierno de los EEUU, que en 2016 ofreció hasta 150.000 dólares para el que descubriese fallas de seguridad en la web del Departamento de Defensa.

También hay más ejemplos: en octubre del 2017, Google ofreció 1.000 dólares a todo aquel que fuese capaz de hackear Tinder. Y el caso contrario: en mayo del 2016, un niño de 10 años hackeó Instagram, algo que sorprendió al mismísimo Mark Zuckerberg recompensándole con 10.000 dólares. Pero el debate más allá de simplemente encontrar un fallo y ganar dinero con ello, ya que son muchos los que se preguntan hasta qué punto deberían los hackers recibir una compensación económica por ello.